整数溢出

概述

整数溢出(Integer Overflow)是一种常见的编程错误,发生在数值运算结果超出了数据类型所能表示的范围时。这种错误在智能合约中尤其危险,因为它可能导致意外的资金损失或安全漏洞。 在 0.8.0 版本中自带了溢出检查的功能,而早期的智能合约依赖 safemath 库

基本原理

有符号整数溢出

对于 n 位有符号整数:

- 取值范围:[-2^(n-1), 2^(n-1)-1]

- 例如 8 位有符号整数:[-128, 127]

溢出示例:

int8 a = 127;

int8 b = 1;

int8 c = a + b; // 结果变为 -128

无符号整数溢出

对于 n 位无符号整数:

- 取值范围:[0, 2^n-1]

- 例如 8 位无符号整数:[0, 255]

溢出示例:

uint8 a = 255;

uint8 b = 1;

uint8 c = a + b; // 结果变为 0

常见溢出场景

- 加法溢出

uint8 a = 255;

uint8 b = 1;

uint8 c = a + b; // 溢出,结果为 0

- 乘法溢出

uint8 a = 16;

uint8 b = 16;

uint8 c = a * b; // 溢出,结果为 0

- 减法下溢

uint8 a = 0;

uint8 b = 1;

uint8 c = a - b; // 下溢,结果为 255

智能合约中的风险

- 资金损失

function transfer(uint256 amount) public {

balances[msg.sender] += amount; // 可能溢出

// 转账逻辑

}

- 权限绕过

function checkAccess(uint256 userId) public view returns (bool) {

return userId < totalUsers; // 可能被溢出绕过

}

防护措施

- 使用 SafeMath 库

using SafeMath for uint256;

function safeAdd(uint256 a, uint256 b) public pure returns (uint256) {

return a.add(b); // 使用 SafeMath 防止溢出

}

- Solidity 0.8.0+ 内置检查

// 0.8.0 及以上版本默认启用溢出检查

function add(uint256 a, uint256 b) public pure returns (uint256) {

return a + b; // 自动检查溢出

}

- 前置条件检查

function transfer(uint256 amount) public {

require(balances[msg.sender] + amount >= balances[msg.sender], "Overflow");

balances[msg.sender] += amount;

}

最佳实践

-

使用合适的数据类型

- 根据实际需求选择合适位数的整数类型

- 避免使用过小的数据类型

-

进行边界检查

- 在运算前检查操作数

- 验证运算结果

-

使用安全库

- 优先使用 SafeMath 或新版本 Solidity

- 避免自己实现数学运算

-

代码审计

- 定期进行安全审计

- 使用自动化工具检测

历史漏洞案例

-

The DAO 事件

- 涉及整数溢出

- 导致大量资金损失

-

PoWHC 合约

- 乘法溢出漏洞

- 影响代币分发

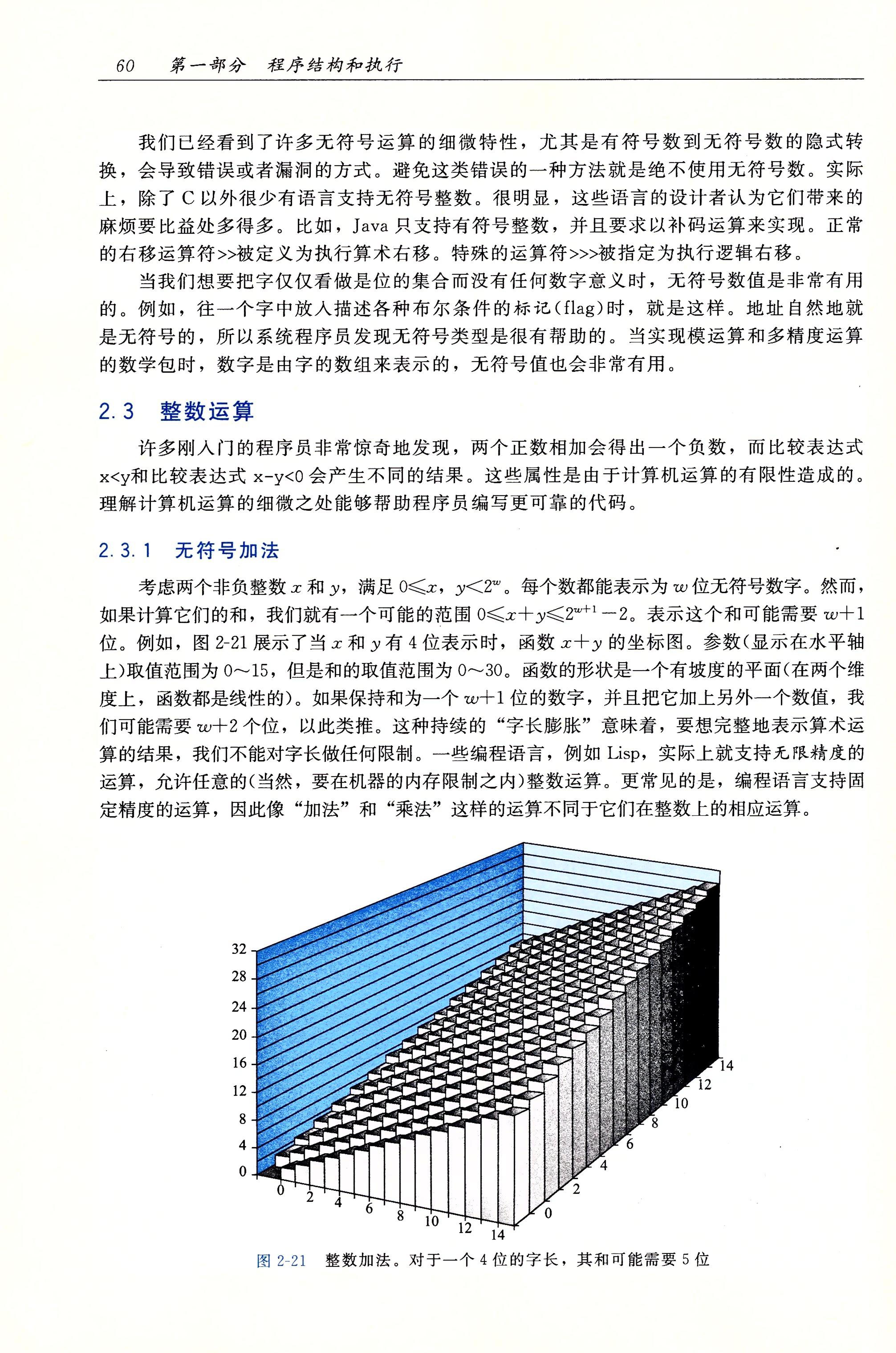

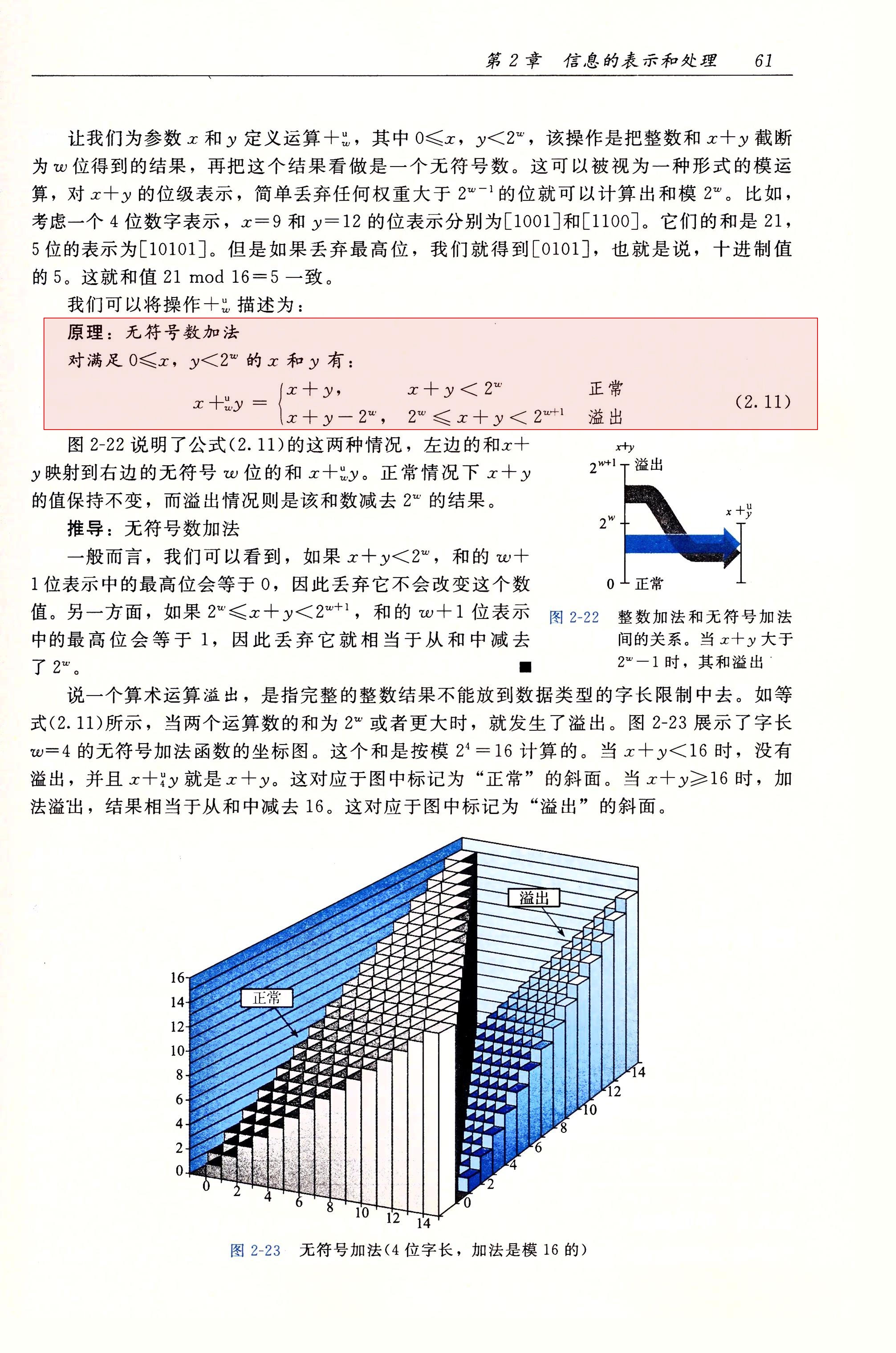

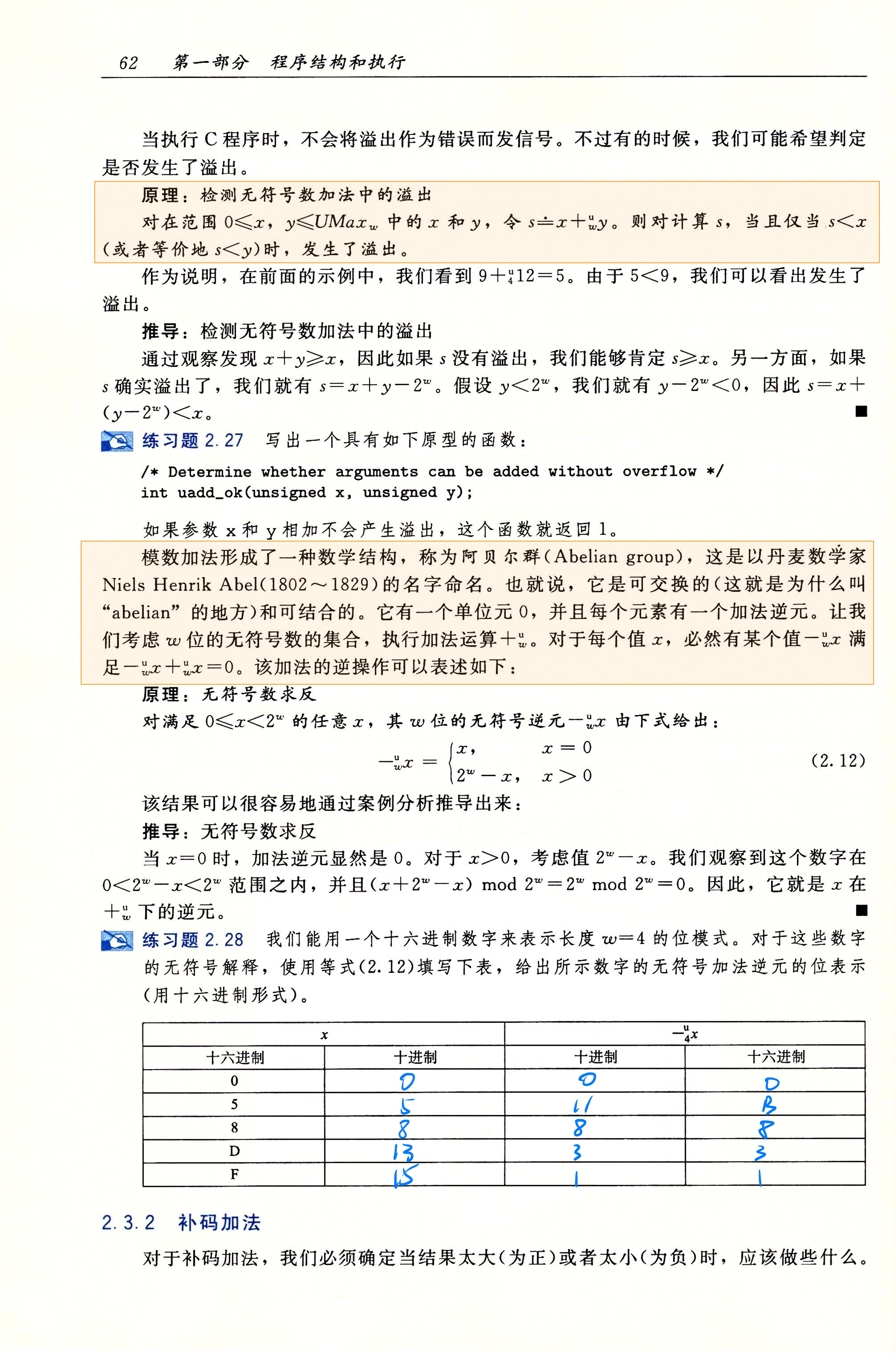

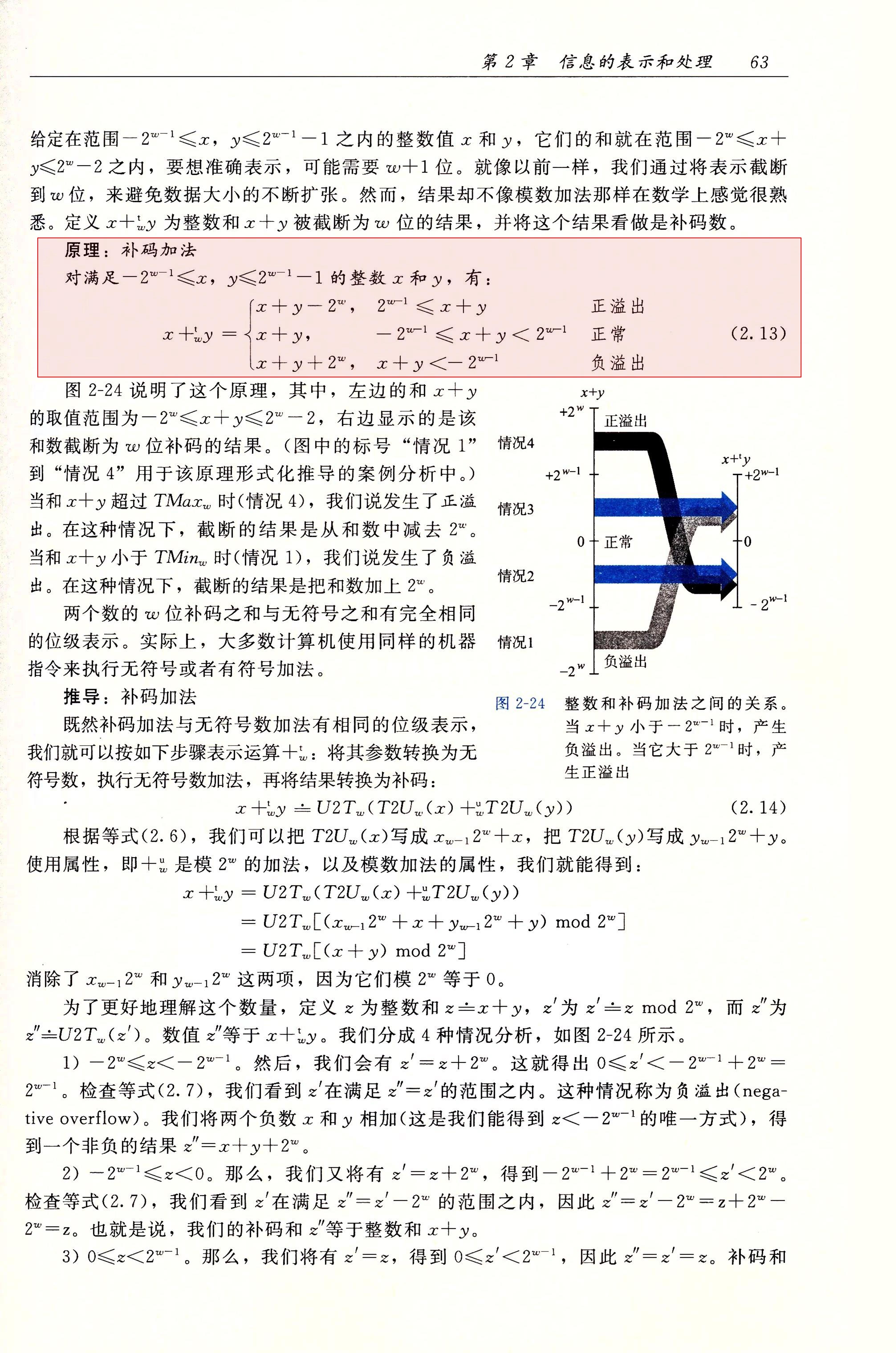

溢出解释

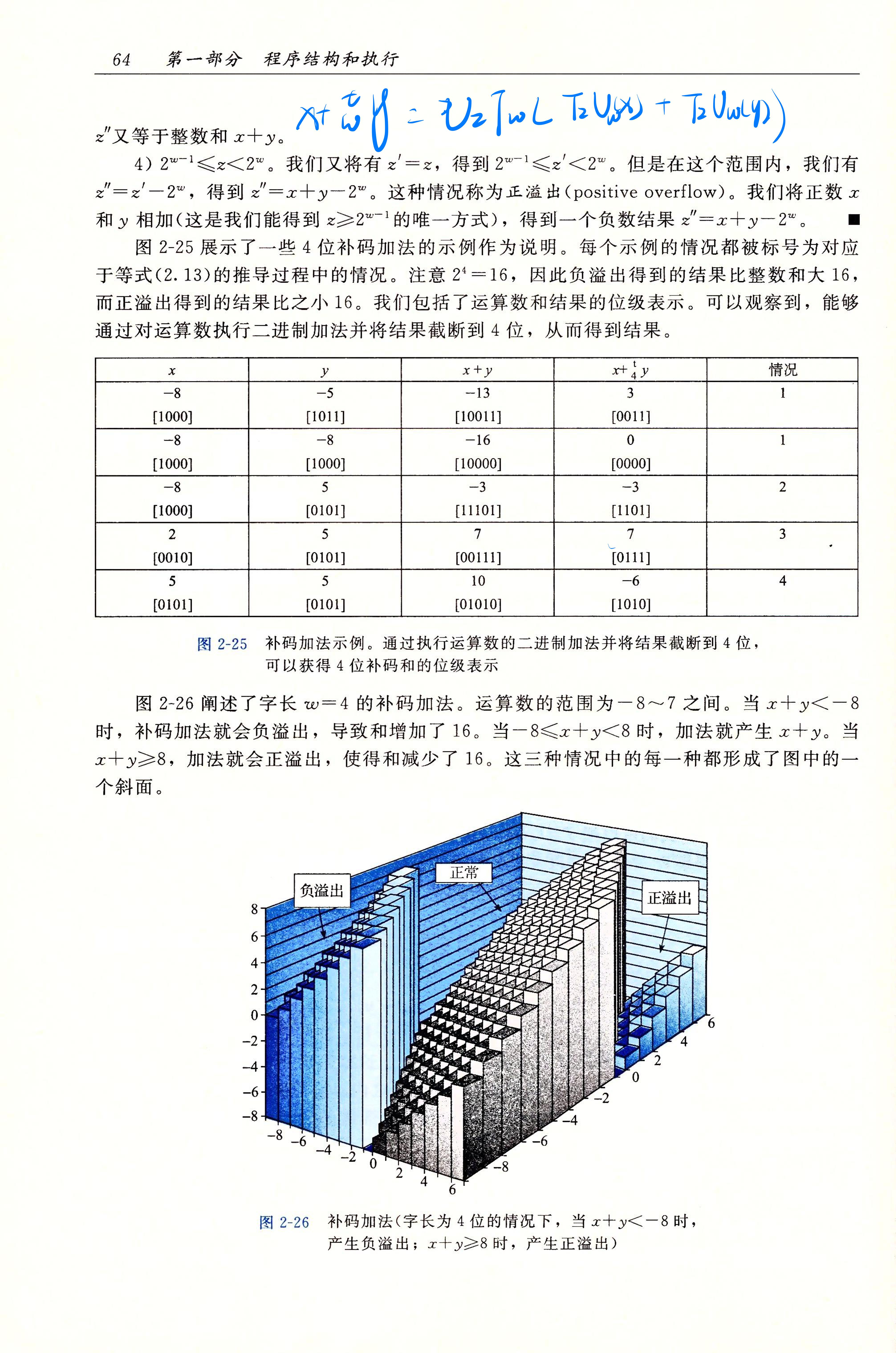

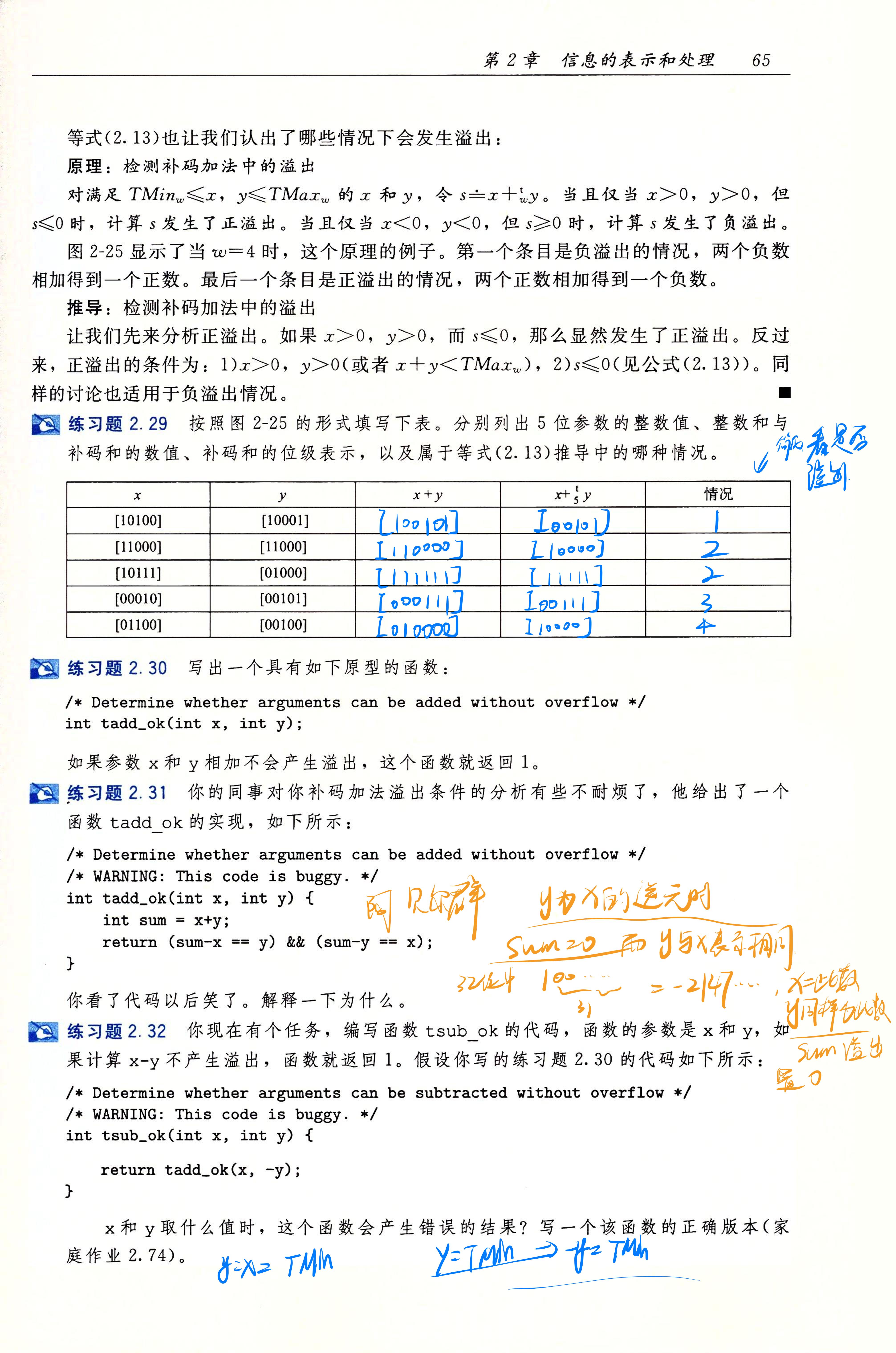

图片来源为 csapp+个人笔记